Использовать ключевые файлы необязательно. Тем не менее, их применение даёт ряд преимуществ. Ключевые файлы:

Примечание. Ключевые файлы в настоящее время не поддерживаются для шифрования системы.

ВНИМАНИЕ: Если вы потеряете ключевой файл или в ключевом файле будет изменён хотя бы один бит в первых 1024 килобайтах,

то не сможете монтировать тома, использующие этот ключевой файл!

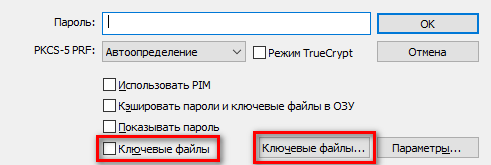

Если вы хотите использовать ключевые файлы (то есть "применять" их) при создании/монтировании томов

или изменении паролей, ищите опцию и кнопку Ключевые файлы ниже поля ввода пароля.

Эти управляющие элементы присутствуют в разных диалоговых окнах, но всегда выполняют одинаковые функции. Включите

опцию Ключевые файлы и нажмите кнопку

Ключевые файлы. должно появиться диалоговое окно, в котором вы сможете указать ключевые файлы (чтобы это

сделать, нажмите кнопку Файлы или Токен-файлы)

или путь поиска ключевых файлов (нажмите кнопку

Путь).

VeraCrypt может непосредственно использовать ключевые файлы, находящиеся на токенах безопасности или на

смарт-картах, соответствующих стандарту PKCS #11 (2.0 или новее) [23], что позволяет пользователю

хранить файл (объект данных) на токене/карте. Чтобы использовать такие файла в качестве ключевых файлов

VeraCrypt, нажмите кнопку Токен-файлы (в диалоговом окне ключевых файлов).

Доступ к хранящемуся в токене безопасности или смарт-карте ключевому файлу, как правило, защищён пин-кодами,

которые можно ввести либо с аппаратной цифровой клавиатуры ("пинпада"), либо из интерфейса VeraCrypt.

Кроме того, возможны и другие методы защиты, например, сканирование отпечатков пальцев.

Чтобы предоставить VeraCrypt доступ с токену безопасности или смарт-карте, необходимо сначала установить

программную библиотеку PKCS #11 (2.0 или новее) для этого токена или смарт-карты. Такая библиотека может

либо поставляться вместе с устройством, либо её нужно загрузить с сайта поставщика или других сторонних фирм.

Если в токене безопасности или смарт-карте нет файлов (объектов данных) для использования как ключевых

файлов VeraCrypt, можно импортировать любой файл на токен безопасности или смарт-карту (если это

поддерживается устройством) с помощью VeraCrypt. Для этого:

Обратите внимание, что можно импортировать, например, 512-битовые ключевые файлы со случайным содержимым,

созданные с помощью VeraCrypt (см. ниже

Сервис > Генератор ключевых файлов).

Версии VeraCrypt для Windows и Linux могут напрямую использовать в качестве ключевых файлов данные, извлечённые из совместимых со стандартом EMV (Europay+Mastercard+Visa) смарт-карт, поддерживающих приложения Visa, Mastercard и Maestro. Как и в случае со смарт-картами, совместимыми с PKCS-11, чтобы использовать такие данные в качестве ключевых файлов VeraCrypt,

нажмите кнопку

Токен-файлы (в окне ключевых файлов). Отобразятся последние четыре цифры номера карты, что позволит выбрать карту в качестве источника ключевого файла.

Извлекаются и объединяются в один ключевой файл следующие данные: сертификат открытого ключа ICC, сертификат открытого ключа эмитента и жизненный цикл производства карт (CPLC). Они соответственно идентифицируются тегами "9F46", "90" и "9F7F" в системе управления данными карты. Эти два сертификата относятся к приложению, развёрнутому на карте EMV и используемому для динамической аутентификации данных карты

во время банковских транзакций. Данные CPLC относятся к карте, а не к какому-либо из её приложений. Они содержат информацию о процессе производства смарт-карты. Поэтому и сертификаты, и данные уникальны и постоянны на любой смарт-карте, совместимой с EMV.

В соответствии со стандартом ISO/IEC 7816, на котором основан стандарт EMV, связь со смарт-картой EMV осуществляется с помощью структурированных команд, называемых APDU, позволяющих извлекать данные со смарт-карты. Эти данные закодированы в формате BER-TLV,

определённом в стандарте ASN.1, и поэтому должны быть проанализированы перед объединением в ключевой файл. Для доступа и извлечения данных с карты не требуется PIN-код. Чтобы справиться с разнообразием считывателей смарт-карт, представленных на рынке, используются библиотеки, совместимые со стандартом связи

Microsoft Personal Computer/Smart Card. Применяется библиотека Winscard. Изначально доступная в Windows в System32, она не требует установки в этой ОС. В Linux же необходимо установить пакет libpcsclite1.

Поскольку карта доступна только для чтения, импортировать или удалить данные невозможно. Однако данные, используемые в качестве ключевых файлов, можно экспортировать локально в любой двоичный файл. В течение всего криптографического процесса монтирования или создания тома сертификаты и данные CPLC сохраняются

только в оперативной памяти компьютера. После завершения процесса эти области памяти ОЗУ тщательно стираются.

Важно отметить, что эта функция не является обязательной и по умолчанию отключена. Её можно включить в настройках токенов безопасности.

Путь поиска ключевых файлов

Добавив папку в диалоговом окне ключевых файлов (для этого нажмите кнопку

Путь), можно указать путь поиска ключевых файлов. Все файлы,

обнаруженные в пути поиска ключевых файлов*, будут использоваться как ключевые, за исключением тех,

у которых установлен атрибут Скрытый.

ВАЖНО: Обратите внимание, что папки

(и содержащиеся в них файлы), найденные в путях поиска ключевых файлов, игнорируются.

Пути поиска ключевых файлов особенно удобны, если вы, например, храните ключевые файлы на USB-накопителе (флешке),

который всегда носите с собой. В этом случае можно назначить букву диска USB-накопителя как путь поиска

ключевых файлов, принимаемый по умолчанию. Чтобы это сделать, выберите

Настройки > Ключевые файлы по умолчанию. Затем нажмите кнопку

Путь, укажите букву диска, присвоенную USB-накопителю, и нажмите

OK. Теперь при каждом монтировании тома (при условии, что в окне ввода пароля

включена опция Ключевые файлы), VeraCrypt будет просматривать этот

путь и использовать все файлы, которые он обнаружит в USB-накопителе, как ключевые.

ВНИМАНИЕ: Когда вы добавляете в список ключевых

файлов папку (в отличие от файла), запоминается только путь, но не имена файлов! Это означает, что, например,

если создать в этой папке новый файл или скопировать в неё ещё один какой-либо файл, то все тома, которые

используют ключевые файлы из этой папки, будет невозможно смонтировать (до тех пор, пока из папки не будет

удалён этот новый файл).

Пустой пароль и ключевой файл

Если используется ключевой файл, то пароль может быть пустым, то есть ключевой файл может служить единственным

элементом, необходимым для монтирования тома (чего мы делать не рекомендуем). Если при монтировании тома

установлены ключевые файлы по умолчанию и включено их использование, то перед запросом пароля VeraCrypt

сначала автоматически пытается выполнить монтирование с помощью пустого пароля и ключевых файлов по умолчанию

(это, однако, не относится к функции Автомонтирование). Если нужно задать

параметры монтирования (например, чтобы смонтировать том как доступный только для чтения, включить защиту

скрытого тома и т. д.) для тома, который уже был смонтирован таким способом, то при щелчке по кнопке

Монтировать удерживайте нажатой клавишу

Control (Ctrl) (или выберите команду Смонтировать том с параметрами

в меню Тома). Этим вы откроете диалоговое окно

Параметры монтирования.

Быстрый выбор

Ключевые файлы или пути поиска ключевых файлов можно быстро выбирать следующими способами:

-

щёлкните правой кнопкой мыши на кнопке Ключевые файлы в окне ввода пароля

и выберите один из пунктов в появившемся меню;

-

перетащите значки соответствующих файлов/папок в окно ключевых файлов или в окно ввода пароля.

Тома > Добавить/удалить ключевые файлы в/из том(а)

Эта функция позволяет перешифровать заголовок тома с ключом, сформированным из любого количества ключевых

файлов (с паролем или без него) или вовсе без ключевых файлов. Так, том, для монтирования которого требуется

только пароль, можно преобразовать в том, для монтирования которого нужны ключевые файлы (в дополнение

к паролю). Обратите внимание, что в заголовке тома содержится мастер-ключ шифрования, с помощью которого

зашифрован этот том. Поэтому после использования этой функции хранящиеся в томе данные

не потеряются.

Эту функцию также можно использовать, чтобы изменить/установить ключевые файлы тома (то есть чтобы удалить

некоторые или все ключевые файлы и применить новые).

Замечание: Эта функция внутренне равносильна функции смены пароля.

Когда VeraCrypt выполняет перешифрование заголовка тома, исходный заголовок сначала перезаписывается 256 раз

случайными данными с целью помешать неприятелю воспользоваться такими технологическими способами,

как магнитно-силовая микроскопия или магнитно-силовая сканирующая туннельная микроскопия [17] для

восстановления перезаписанного заголовка (тем не менее см. также главу

Требования безопасности и меры предосторожности).

Тома > Удалить из тома все ключевые файлы

Эта функция позволяет перешифровать заголовок тома с ключом, сформированным из пароля и без ключевых

файлов (то есть чтобы для монтирования тома нужно было указывать только пароль, без каких-либо ключевых

файлов). Обратите внимание, что в заголовке тома содержится мастер-ключ шифрования, с помощью

которого зашифрован этот том. Поэтому после использования этой функции хранящиеся в томе данные

не потеряются.

Замечание: Эта функция внутренне равносильна функции смены пароля.

Когда VeraCrypt выполняет перешифрование заголовка тома, исходный заголовок сначала перезаписывается 256 раз

случайными данными с целью помешать неприятелю воспользоваться такими технологическими способами,

как магнитно-силовая микроскопия или магнитно-силовая сканирующая туннельная микроскопия [17] для

восстановления перезаписанного заголовка (тем не менее см. также главу

Требования безопасности и меры предосторожности).

Сервис > Генератор ключевых файлов

Эта функция служит для генерирования файла со случайным содержимым, который можно (и рекомендуется)

использовать как ключевой файл. В этой функции используется реализованный в VeraCrypt генератор случайных

чисел. Обратите внимание, что размер результирующего файла всегда равен 64 байтам (то есть 512 битам), что

также является максимально возможной длиной пароля VeraCrypt. Также можно сгенерировать несколько файлов

и указать их размер (либо фиксированное значение для них всех, либо позволить VeraCrypt выбирать размеры

файлов случайным образом). Во всех случаях размер файла должен составлять от 64 до 1 048 576 байт (что

равно 1 МБ – максимальному количеству байтов в ключевом файле, обрабатываемых VeraCrypt).

Настройки > Ключевые файлы по умолчанию

Используйте эту функцию, чтобы установить используемые по умолчанию ключевые файлы и/или пути их поиска.

Эта функция особенно удобна, если вы, например, храните ключевые файлы на USB-накопителе (флешке), который

всегда носите с собой. В этом случае вы можете добавить его букву диска в используемую по умолчанию конфигурацию

ключевых файлов. Чтобы это сделать, нажмите кнопку

Путь, укажите букву диска,

присвоенную USB-накопителю, и нажмите

OK. Теперь при каждом монтировании тома

(при условии, что в окне ввода пароля включена опция

Ключевые файлы) VeraCrypt будет просматривать

этот путь и использовать все файлы, которые он там обнаружит, как ключевые.

ВНИМАНИЕ: Когда вы добавляете в список ключевых

файлов папку (в отличие от файла), запоминается только путь, но не имена файлов! Это означает, что, например,

если создать в этой папке новый файл или скопировать в неё ещё один какой-либо файл, то все тома, которые

используют ключевые файлы из этой папки, будет невозможно смонтировать (до тех пор, пока из папки не будет

удалён этот новый файл).

ВАЖНО: Когда вы устанавливаете используемые

по умолчанию ключевые файлы и/или пути поиска ключевых файлов, имена файлов и пути сохраняются в файле

Default Keyfiles.xml

в незашифрованном виде.

См. подробности в главе

Системные файлы VeraCrypt и программные данные.

* Обнаруженные при монтировании тома,

смене его пароля или выполнении любой другой операции, связанной с повторным шифрованием заголовка тома.

** Если вы используете файл MP3 в качестве ключевого, то должны убедиться, что никакая программа не изменяет

в нём теги ID3 (например, название песни, имя исполнителя и т. д.). В противном случае тома, использующие

этот ключевой файл, будет невозможно смонтировать.